在数字时代,软件代码的保护与逆向分析始终是开发者与安全研究者的核心议题。反编译工具作为这一领域的关键技术手段,不仅为代码审计、漏洞挖掘提供了可能,也为普通用户理解软件逻辑打开了窗口。本文将系统梳理主流反编译工具的特点与使用技巧,帮助读者高效获取资源并规避潜在风险。

一、工具定位与核心特性

反编译工具的核心价值在于将编译后的二进制文件还原为可读性较高的源代码或中间语言。根据目标平台的不同,主流工具可分为以下几类:

1. C/.NET平台工具

ILSpy:开源免费,支持.NET Core及Framework程序集反编译为C/VB代码,提供语法高亮、元数据查看及插件扩展功能。

dnSpy:除反编译外,支持动态调试和代码修改,尤其适用于Unity游戏逆向分析。

2. Java平台工具

JD-GUI:图形化界面直观展示反编译结果,支持直接保存为.java文件。

JADX:开源工具链覆盖命令行与图形界面,支持APK反编译与多语言解析。

3. 跨平台工具

IDA Pro:专业级逆向工程工具,支持Linux、Windows等多平台二进制文件分析。

Radare2:开源命令行工具,适合高级用户进行脚本化反编译操作。

差异化优势对比:ILSpy因其社区活跃度高和免费特性成为.NET开发者的首选;而IDA Pro虽为商业软件,但其插件生态和反混淆能力在安全研究领域无可替代。

二、资源获取与安装指南

(一)官方下载渠道

1. 开源工具

ILSpy:通过GitHub仓库获取最新版本,支持Windows/macOS/Linux。

JADX:GitHub Releases页面提供预编译包,解压后可直接运行。

2. 商业软件

IDA Pro:需在Hex-Rays官网注册购买,提供30天试用版。

.NET Reflector:官网提供免费基础版与付费专业版下载。

(二)安装注意事项

环境依赖:部分工具需预先安装Java Runtime(如JD-GUI)或.NET Framework(如dnSpy)。

安全验证:建议通过哈希校验(如SHA-256)确认文件完整性,避免第三方站点植入恶意代码。

三、使用教程与实战技巧

(一)基础操作流程(以ILSpy为例)

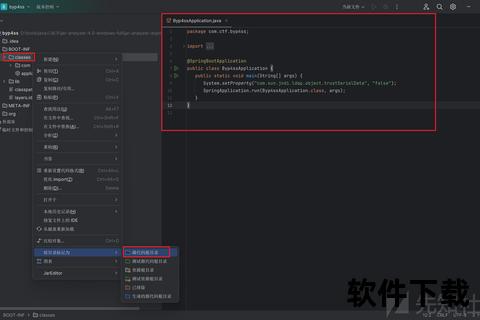

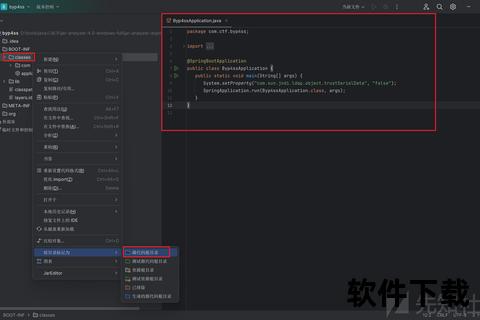

1. 加载程序集

启动ILSpy,将目标DLL或EXE文件拖入导航区,自动解析命名空间与类结构。

2. 代码查看与导出

双击类名展开方法逻辑,右键菜单支持导出完整项目至Visual Studio解决方案。

3. 高级功能应用

使用“分析”菜单追踪方法调用链,或通过“反编译为F”切换输出语言。

(二)Android APK逆向实战(JADX流程)

1. APK解包

bash

jadx-gui app.apk --output-dir ./src

2. 资源修改与重打包

使用Apktool反编译资源文件,修改后通过`apktool b`重新打包。

3. 签名验证绕过

利用Keytool生成新证书,或使用AutoSign工具自动化签名。

四、安全性与法律边界

1. 技术风险

反编译可能暴露软件漏洞,例如未混淆的代码易被恶意利用。

部分工具(如Radare2)需谨慎处理权限设置,防止误操作导致系统安全降级。

2. 法律合规

根据《计算机软件保护条例》,反编译仅允许用于兼容性研究或非商业学习。

企业用户需审查最终用户许可协议(EULA),避免侵犯知识产权。

五、用户评价与未来趋势

(一)社区反馈

ILSpy:开发者称赞其代码还原准确度高,但GUI响应速度不及商业工具。

Virtuous Ten Studio:用户认为其APK反编译流程简洁,适合移动端快速分析。

(二)发展方向

1. 智能化增强:基于AI的代码还原技术将提升反编译结果的可读性。

2. 多语言支持:工具链逐步覆盖Rust、Go等新兴语言的编译产物解析。

3. 云化服务:在线反编译平台(如CloudDecompile)降低本地部署成本。

反编译工具既是技术探索的钥匙,也需在合法合规的框架内使用。开发者应优先通过代码混淆、加密加固等手段保护核心逻辑,而研究者则需以提升软件安全性为初衷。随着技术演进,反编译工具将持续在开放与保护的平衡中扮演关键角色。